Article ayant pour tag : ssh

Windows SSH : installation de Cygwin

Installer Cygwin sur Windows pour se connecter en SSH

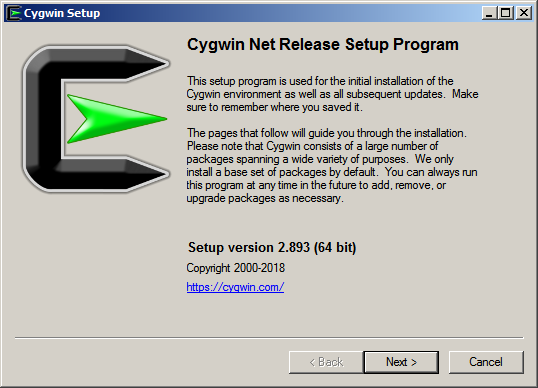

Après téléchargement du cygwin, lancer l’installeur.

Installation de Cygwin

de Nicolas SHINEY | September 30, 2018 | No Comments | Système | Tags : ssh ssh client ssh server

Configurer sshfs – serveur/client

Configuration sshfs – serveur/client

NFS peut être un peu contraignant à mettre en place et/ou à utiliser. Une des alternative est de monter un système de fichier avec sshfs.

Installation du paquet sshfs

: L’installation peut se faire coté client seulement.

de Nicolas SHINEY | June 25, 2016 | No Comments | Système | Tags : nfs partage dossier ssh sshfs

CISCO : configuration SSH sur un switch (Catalyst 2960)

Configurer SSH sur un switch (Catalyst 2960)

Par défaut, la connection via SSH sur un switch n’a pas possible.

Switch>enable Switch#configure terminal Switch#ip domain-name domain.local Switch(config)#crypto key generate rsa How many bits in the modulus [512]: 1024 Switch(config)#username login secret password Switch(config)#line vty 0 15 Switch(config-line)#transport input ssh Switch(config-line)#login local Switch(config-line)#exit Switch(config)#ip ssh version 2 Switch(config)#exit

Explication des commandes

ip domain-name domain.local indique le nom de domaine DNS. crypto key generate rsa génére une paire de clés RSA. Cette commande active automatiquement SSH. username login secret password crée un utilisateur et un mot de passe. line vty 0 15 commande de mode de configuration globale. login local commande de mode de configuration de ligne pour exiger l’authentification locale des connexions SSH provenant d’une base de données de noms d’utilisateur locale. ip ssh version 2 active la version 2 de SSH.

de Nicolas SHINEY | March 3, 2016 | No Comments | CISCO | Tags : ssh

CISCO : configuration de SSH sur un switch (Catalyst 2960)

Configurer SSH sur un switch (Catalyst 2960)

Par défaut, la connection via SSH sur un switch n’a pas possible.

ip domain-name domain.local indique le nom de domaine DNS. crypto key generate rsa génére une paire de clés RSA, de plus cette commande active automatiquement SSH. username login secret password crée un utilisateur et un mot de passe. line vty 0 15 commande de mode de configuration globale. transport input ssh n’authorise que SSH comme protocole de connection au switch. login local commande de mode de configuration de ligne pour exiger l’authentification locale des connexions SSH provenant d’une base de données de noms d’utilisateur locale. ip ssh version 2 active la version 2 de SSH.

Switch>enable Switch#configure terminal Switch#ip domain-name domain.local Switch(config)#crypto key generate rsa How many bits in the modulus [512]: 1024 Switch(config)#username login secret password Switch(config)#line vty 0 15 Switch(config-line)#transport input ssh Switch(config-line)#login local Switch(config-line)#exit Switch(config)#ip ssh version 2 Switch(config)#exit

de Nicolas SHINEY | March 3, 2016 | No Comments | CISCO | Tags : ssh

Proxmox : redirection SSH vers une VM

Redirection SSH

Pour accéder aux VM ou aux CT crées sous Proxmox l’utilisateur est a priori obligé de se connecter au serveur Proxmox pour ensuite faire une autre connexion SSH vers la VM ou le CT voulu. Cela n’est pas très pratique en plus de poser des problèmes de sécurité évidant.

Pour éviter cela, il est possible de faire une redirection de l’hôte vers la VM ou le CT final, ce via une règle IPTABLE.

Il faut éditer le fichier /etc/network/interface et y rajouter les lignes suivantes.

Lire la suite…

de Nicolas SHINEY | March 28, 2015 | No Comments | Système | Tags : proxmox ssh virtualisation

SSH & SCP : alias

Connexion grâce aux alias de SSH

Afin de rendre plus effectif les connexions SSH, il est possible d’utiliser les alias. Les alias de SSH se trouvent dans le fichier ~/.sshconfig.

contenu du fichier

Lire la suite…

de Nicolas SHINEY | February 7, 2015 | No Comments | Système | Tags : alias ssh ssh client

SSH : changer le port d’écoute

Changement du port d’écoute

Afin d’éviter les attaques DoS (Deny of Service) ou DDoS (Distribued Deny of Service) il convient de changer votre port d’écoute SSH. En effet certaines machines scrutent le net en scannant différents ports et en lançant des attaques si ces ports répondent. Sur Wikipedia, il y a déjà une longue liste de port TCP et UDP réservés qu’il est conseillé de consulter pour minimiser les risques de conflits.

Sinon, sur un réseau avec un firewall – bloquant différents ports (dont le port 22), il peut-être judicieux d’utiliser le port 443 (port réservé au protocole HTTPS).

Côté serveur

Pour changer le port d’écoute de SSH il faut éditer le fichier sshd_config qui se trouve dans /etc/ssh/. Il faut ensuite chercher : Port 22.

root@debian~#: vim /etc/ssh/sshd_config

de Nicolas SHINEY | January 11, 2015 | No Comments | Système | Tags : connexion à distance ssh

SSH : identification automatique

Identification automatique avec SSH

Pour se connecter sur une machine distante, cette dernière demande le mot de passe de la session en cours. Et ce pour un certain nombre de commandes, comme le transfère de fichier. Afin de rendre l’utilisation de SSH plus confortable, il est possible d’utiliser l’idenfitication automatique.

Côté client, lancer ssh-keygen.

user@debian~$: ssh-keygen -t rsa

de Nicolas SHINEY | October 23, 2013 | No Comments | Système | Tags : connexion à distance ssh

SSH : installation et connexion

Installation de SSH

Par défaut le SSH n’est peut-être pas installé. Voici le paquet à installer côté serveur.

root@debian~#: aptitude install openssh-server

de Nicolas SHINEY | October 7, 2013 | No Comments | Système | Tags : connexion à distance démarrer serveur ssh installation ssh ssh ssh client ssh server